Una nueva campaña de phishing ha aparecido distribuyendo el malware ZLoader utilizando documentos de Microsoft Office como caballo de troya para acceder a nuestro sistema, según indica un informe generado por la firma de seguridad Forcepoint X-Labs.

Para formarte en Ciberseguridad y poder aspirar a puestos de Dirección en el área de ciberseguridad y de experto en seguridad informática con unos sólidos conocimientos tecnológicos y directivos, el Máster en Ciberseguridad, Hacking Ético y Seguridad Ofensiva te formarás con profesionales especializados.

Ataques de phishing

Los ataques de phishing están a la orden del día, normalmente, intentan acceder a nuestros sistemas haciéndose pasar por alguna empresa de confianza u organismo (Netflix, Amazon, DGT, compañías eléctricas, etc.) para que de esta forma la victima confíe y se descargue el archivo con malware.

El informe describe el archivo adjunto malicioso en estos correos electrónicos como un archivo adjunto de Microsoft Word en formato MHTML con un nombre de archivo generado aleatoriamente. MHTML es un formato de archivo de archivo de página web que es compatible con tecnologías basadas en web.

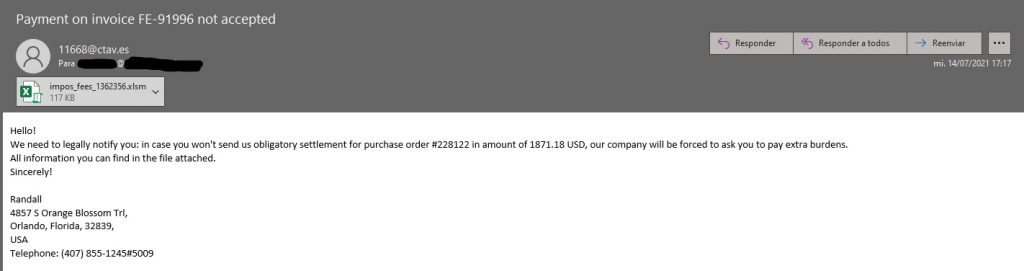

En este caso los correos electrónicos de phishing utilizan un señuelo sobre facturación, el mensaje puede variar, pero la finalidad es la misma, que el usuario se descargue el archivo office.

Si la víctima del phishing, al descargar y abrir el archivo adjunto de Microsoft Word, habilitara las macros, activa la descarga de una hoja de Excel cifrada en la que se oculta la carga útil final del malware.

“Después de descargar el archivo XLS, Word VBA lee el contenido de la celda desde XLS y crea una nueva macro para el mismo archivo XLS y escribe el contenido de la celda en macros XLS VBA como funciones”. Dijeron los investigadores. “Una vez que las macros están escritas y listas, el documento de Word establece la política en el registro para ‘Desactivar la advertencia de macro de Excel’. E invoca la función de macro maliciosa desde el archivo de Excel. El archivo de Excel ahora descarga la carga útil de ZLoader. La carga útil de ZLoader es entonces ejecutado usando rundll32.exe”

Ejemplo de archivo adjunto malicioso

ZLoader es un troyano multipropósito que a menudo actúa como un cuentagotas que entrega malware basado en Zeus en ataques de ransomware de múltiples etapas, como Ryuk y Egregor.

Como podemos ver en la imagen que nos ha pasado un compañero, el asunto indica “No se acepta el pago de la factura FE-91996” y luego en el cuerpo del mensaje nos indican que debemos esa factura y que debemos pagarla antes de que se generen gastos adicionales, invitándonos a abrir el archivo donde podremos ver toda la información.

Seguimos picando

Las estafas con mails sobre facturación siguen siendo efectivas ya que probablemente la víctima objetivo del phishing sea receptivo a cualquier cosa que tenga que ver con facturas impagadas e incluso devoluciones.

El malware se ha vuelto cada vez más difícil de detectar y el robo de información será inevitable si no nos concienciamos y adquirimos una rutina de ciberseguridad para el día a día.

Os recomendamos pasaros por este post donde os damos 5 cibermandamientos para mejorar vuestra ciberseguridad.