Afrontar un ciberincidente

La implantación masiva de la tecnología en nuestras vidas, además de claros beneficios tanto desde el punto de vista personal como profesional, trae consigo un importante conjunto de desafíos, pudiendo un incidente impactar en nuestras vidas personales o en la operativa de pequeños negocios.

Tradicionalmente la gestión de ciberincidentes se ha centrado en la definición de procesos complejos, al alcance de grandes compañías.

Este artículo expone como aplicar los principios asociados a la gestión de esos incidentes en nuestros hogares o pequeños negocios, explorando las posibles vulnerabilidades y riesgos, impactos y pasos prácticos que se pueden implantar para proteger los activos digitales en esos casos y gestionar en su caso un incidente.

Vulnerabilidades en el hogar y en los pequeños negocios

Las redes domésticas y de pequeños negocios, aplicaciones y la información en soporte digital que creamos y manejamos, se han convertido en el centro de nuestra “existencia digital”. Esas redes, interconectan y nos permiten acceder a dispositivos tan diferentes como teléfonos, ordenadores, unidades de almacenamiento, electrodomésticos inteligentes, sensores domóticos, cámaras, terminales de pago, etc.

Desafortunadamente, esta interconexión masiva y continua también trae consigo la aparición de vulnerabilidades que pueden ser explotadas por ciberdelincuentes.

Los principales vectores de ataque que pueden ser empleados para desencadenar un ciberincidente en casa o en un pequeño negocio son:

• Ataques de Phishing.

• Introducción de malware/ransomware

• Uso de dispositivos IoT con limitadas capacidades de seguridad.

• Redes Wi-Fi no Seguras y compartidas.

• Bajo nivel de protección en dispositivos.

• Ingeniería Social (engaño, amenazas,..).

La explotación de esos vectores de ataque, pueden tener graves consecuencias tanto personales como profesionales, siendo las principales:

• Pérdida de datos.

• Pérdida financiera

• Impacto emocional

• Pérdida de privacidad.

• Daño a la reputación.

Reduciendo el riesgo

La primera medida que se debe tomar con objeto de reducir el riesgo de sufrir un ciberincidente en nuestro hogar o pequeño negocio, es tener conciencia de los dispositivos de los que disponemos, la información o servicios que manejan y cómo y a qué redes de datos se conectan.

En muchas ocasiones no se tiene conocimiento concreto de cuántos dispositivos tenemos conectados a nuestras redes tanto domésticas como en pequeños comercios (teléfonos, tablets, unidades de almacenamiento, ordenadores, aplicaciones, terminales de venta, cámaras, dispositivos domóticos, routers, televisores,….), qué visibilidad pueden tener y qué información contienen.

Por ejemplo, si los amigos de nuestros hijos vienen a casa, ¿conectan sus dispositivos a la misma red wifi en la que tenemos conectados nuestros propios dispositivos? ¿Compartimos en casa la misma red wifi con nuestro ordenador de trabajo, electrodomésticos, dispositivos domóticos? En el caso de pequeñas empresas, ¿ofrecemos conexión wifi a clientes/personal externos en la misma red en la que están conectados los dispositivos de la empresa –terminal de pago, ordenador,…-? ¿Cambiamos regularmente las claves de conexión a esas redes wifi que ofrecemos?

Todas esas acciones introducen riesgos reales que pueden provocar incidentes.

Para evitar que se materialicen ciberincidentes, es importante implantar algunas medidas básicas para fortalecer la seguridad y minimizar el posible impacto:

- Identificar cuáles son nuestros activos digitales y la información que manejan/almacenan y vigilar su uso y qué información se comparte. Esto nos ayudará a detectar de manera temprana posibles incidentes, tener conciencia sobre su impacto y las posibles medidas de contingencia a implementar. ¿Sabemos cuántos dispositivos tenemos conectados a nuestras redes? ¿qué información tenemos guardada en ellos? ¿quién tiene las claves de acceso? ¿qué sucedería si perdemos/nos roban algún dispositivo? ¿qué uso se hace? ¿qué se comparte?

- Concienciar tanto a la propia familia como a los empleados de los riesgos, creando un clima de confianza que permita comunicar cualquier sospecha en este ámbito. Manténgase informado, en la medida de sus posibilidades, sobre las amenazas y tendencias cibernéticas actuales, para ello, hay múltiples recursos online, como más adelante detallaremos.

- Fortalecer Contraseñas. Use contraseñas fuertes y únicas para cada cuenta y habilite la autenticación de dos factores cuando esté disponible. Se deben usar palabras o frases que combinen letras, números y símbolos. Cambie siempre las claves por defecto que utilizan los dispositivos que manejamos.

- Actualizar el Software regularmente. Mantenga sus dispositivos, sistemas operativos y aplicaciones actualizados.

- Seguridad en la Red Wi-Fi. Configure de manera segura su red. Cambie la clave de acceso al router (normalmente viene en una pegatina en el propio router). Utilice una contraseña para la red Wi-Fi compleja y cree redes separadas para los diferentes usos (invitados, dispositivos domóticos, terminales de venta,…).

- Estar alerta contra ataques directos como el phishing, vishing o smishing siendo cauteloso al hacer clic en enlaces o abrir archivos adjuntos en correos electrónicos o mensajes sms, especialmente de remitentes desconocidos y desconfiar de llamadas telefónicas no esperadas.

- Instalar firewall y antimalware. Instale y actualice regularmente el software de firewall y antivirus en sus dispositivos para protegerlos.

- Seguridad en dispositivos domóticos (IoT). Cambie las contraseñas predeterminadas en los dispositivos domóticos y asegúrese de que tengan las últimas actualizaciones de firmware.

- Haga copias de seguridad de sus datos. Guarde regularmente sus datos importantes en un disco duro/unidad de almacenamiento externo o un servicio de almacenamiento en la nube seguro.

- Realice pagos en internet, especialmente en páginas desconocidas o tiendas nuevas, empleando tarjetas de prepago recargables o con tarjetas asociadas a cuentas bancarias donde el saldo disponible sea limitado.

Gestión de ciberincidentes

La gestión de ciberincidentes tradicionalmente se ha entendido como una actividad propia de grandes empresas, en las que se diseñan e implementan procedimientos y estructuras organizativas específicas.

Aun no siendo posible esto en pequeñas empresas (y por supuesto en el entorno doméstico), no significa que no se deba tener en cuenta cómo debe gestionarse un posible incidente, poniendo los medios adecuados para evitarlo y minimizar el impacto que este pueda tener.

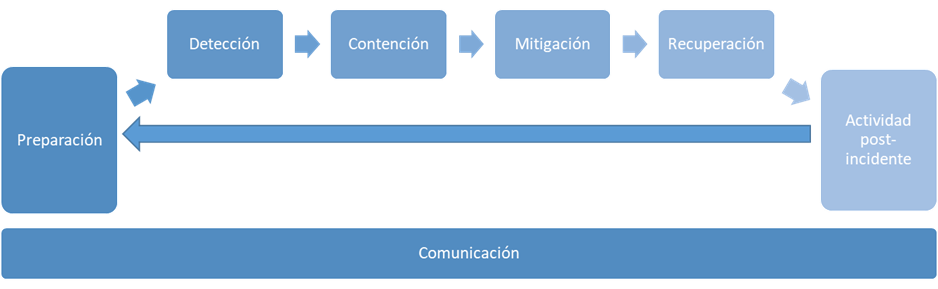

El proceso tradicional de gestión de incidentes consta de diferentes fases y, aunque todas son necesarias, algunas pueden estar incluidas como parte de otras o tratarse de manera simultánea.

Pero, ¿cómo aplicar cada una de estas fases en el caso de pequeñas empresas o en el entorno doméstico?

Preparación

Posiblemente la fase más importante a la hora de poder afrontar incidentes es la de preparación. Gracias a ella, conseguiremos evitarlos y limitar el impacto de los que puedan materializarse.

Como primera básica, tal y como se ha indicado en el punto de reducción el riesgo, se deben implantar medidas básicas de protección en los sistemas y dispositivos que se empleen, recordemos de manera resumida las más importantes.

- Identificar nuestros activos digitales e información y vigilar su uso.

- Concienciar.

- Fortalecer Contraseñas.

- Actualizar el Software.

- Configure de manera segura sus redes Wi-Fi.

- Estar alerta y desconfiar.

- Instalar firewall y antimalware.

- Seguridad en dispositivos domóticos (IoT).

- Haga copias de seguridad de sus datos.

- Controle pagos en internet.

En lo relativo a la identificación, es importante llevar a cabo una reflexión sobre nuestros activos y su uso. Se debe tener conciencia los activos digitales que usamos y su importancia. De esta manera nos podremos plantear qué alternativas tendríamos a la hora de manejar un incidente. Para ello, nos podemos hacer algunas de las siguientes preguntas (adaptadas a nuestro caso particular):

- Si perdemos nuestro teléfono, ¿tenemos copia de las fotografías/información que almacena? ¿está protegido/bloqueado el acceso al mismo? ¿tenemos información “importante” almacenada en él?

- Si perdemos el acceso (avería, infección) al equipo donde gestionamos nuestra pequeña empresa (pc, portátil,…) o en el que trabajamos en casa ¿tenemos copia de la información que almacena? ¿seríamos capaces de recuperarla? ¿tenemos contratos de mantenimiento relativos a los programas de gestión que usamos?

- ¿Usamos el mismo equipo (portátil) para la gestión de la empresa y para visitas a clientes? Si nos roban ese equipo, ¿podría la empresa seguir operando?

- ¿Guardamos las credenciales de acceso a los dispositivos y cuentas que usamos para la gestión de nuestra empresa o cuentas familiares en servicios de manera segura? ¿tenemos un inventario de las cuentas de servicios que tenemos activas?

- ¿Tenemos conciencia y usamos las opciones de privacidad de las redes sociales y servicios online que usamos? ¿Somos conscientes de con quién compartimos (nosotros o nuestros familiares) contenido online y qué tipo de contenido se comparte?

Asimismo es muy importante la formación y concienciación básica relativa a la ciberseguridad, para ello hay multitud de recursos disponibles que pueden ser empleados tanto por parte de pequeñas empresas como en el entorno doméstico. Por ejemplo el Instituto Nacional de Ciberseguridad (INCIBE) ofrece multitud de material:

https://www.incibe.es/empresas/formacion/kit-concienciacion

https://www.incibe.es/ciudadania/formacion/guias

Entre las guías que se ofrecen se encuentran las siguientes:

- Cómo crear una copia de seguridad

- Guía de ciberseguridad. La ciberseguridad al alcance de todos

- Guía para gestionar tu seguridad y privacidad con Google

- Guía para configurar el router wifi

- Guía de ciberataques

- Guía para configurar dispositivos móviles

- Guía de navegadores web

- Guía para aprender a identificar fraudes online

- Guía para compra segura en Internet

De la misma manera, el INCIBE ofrece cursos básicos para pequeñas empresas y autónomos en el siguiente enlace:

https://www.incibe.es/empresas/formacion/ciberseguridad-para-micropymes-y-autonomos

Desde el punto de vista doméstico, además de todos los recursos indicados, INCIBE ofrece elementos específicos para compartir con menores en los siguientes enlaces:

https://www.incibe.es/menores/recursos

https://www.incibe.es/menores/familias/ciberseguridad

Para el caso familiar y especialmente con menores, es fundamental cultivar una relación basada en la confianza con ellos, de manera que en situaciones problemáticas se sientan cómodos acudiendo a nosotros o a otro adulto de confianza, sin temor a la posible reacción por nuestra parte. Asimismo, es importante aspirar a ser un ejemplo a seguir mediante nuestro comportamiento en línea. No resulta coherente exigirles responsabilidad en el uso de dispositivos móviles y redes sociales si nosotros mismos no cumplimos con dicha responsabilidad.

Identificación

En esta fase se detecta cualquier anomalía sobre los dispositivos o la información. Todos los empleados y miembros de la familia deben estar concienciados para comunicar abiertamente cualquier comportamiento extraño que detecten en el uso de dispositivos electrónicos o información online, ya que ello puede ser un indicio de que un posible incidente está en curso.

Una identificación temprana permitirá limitar el impacto que cualquier incidente pueda tener.

Para el caso familiar y especialmente en menores, es fundamental, por un lado, tal y como se ha expuesto en la fase de preparación, crear un clima de confianza que facilite esa comunicación y por otro lado, mantener una vigilancia activa sobre el uso que hacen de los dispositivos y la información.

Contención y mitigación

Si un atacante ha logrado comprometer un dispositivo, nuestra información, nuestras cuentas online, etc. se debe intentar evitar que pueda extender ese compromiso, limitando el impacto que pueda tener.

Si no ha ocurrido ya, es probable que las acciones que se tomen a partir de este momento puedan afectar a nuestra información disponible, la prestación de los servicios de nuestra empresa o incluso nuestra vida personal.

Algunas de las acciones que se pueden tomar en primer lugar, dependiendo siempre de la identificación llevada a cabo pueden ser:

• En caso de que el origen del incidente se encuentre en un equipo conectado a nuestra red, desconectarlo. Esto puede hacerse, si se trata de un equipo aislado, desconectando el cable de red o desactivando el enlace inalámbrico si la conexión se realiza a través de Wi-Fi.

• Identificar la disponibilidad de copias de seguridad de la información contenida en los dispositivos o cuentas afectados.

• Si se conocen los detalles técnicos del tipo de ciberincidente y se dispone de los conocimientos necesarios, se pueden aplicar medidas de contención más ajustadas a cada situación (bloqueo de determinados correos electrónicos, aplicación de reglas en cortafuegos, bloqueo de acceso a carpetas compartidas, etc.).

• Cambiar las contraseñas de acceso a los servicios online que puedan estar afectados/implicados en el incidente, activando en la medida de lo posible la autenticación de dos factores en ellas.

• Realizar capturas de pantalla, fotografías de los aspectos que consideremos relevantes o identificativos del incidente, ya que es posible que sean necesarios en una hipotética investigación posterior.

• Para el caso de robos o daños, una vez conocido el alcance con detalle, contactar con nuestra compañía de seguros.

• Para los casos de publicación/compartición de contenido personal como imágenes o datos, informar a los puntos de contacto de seguridad de los proveedores de webs, redes sociales, etc. para dar prioridad a la eliminación de ese contenido.

• Contactar con otras entidades que pueden ofrecer ayuda o participar en la resolución. Los proveedores de servicio de Internet pueden aplicar filtros o activar medidas de protección, las empresas con las que tengamos contratos de mantenimiento pueden ofrecer guías y ayuda y organismos como INCIBE pueden ofrecer información adicional y ayuda. En caso de pérdida o robo o que se identifique un ataque deliberado, se deberá denunciar los hechos antes las autoridades correspondientes.

Cuando el incidente esté relacionado con centros educativos o deportivos, contactar con ellos. En este aspecto, el punto relativo a comunicación más adelante ofrece consejos y contactos.

Una vez que se han tomado medidas iniciales para contener el problema, es momento de continuar aplicando medidas de mitigación del impacto del incidente.

Si se trata de un incidente sobre dispositivos o sistemas, la medida de mitigación más drástica suele empezar por realizar un borrado seguro/formateo de los medios de almacenamiento comprometidos y una reinstalación de los sistemas, pero desgraciadamente no es siempre posible; en algunos casos porque no existe una copia de seguridad reciente de la información y en otros casos porque reinstalar un sistema sin conocer las causas del incidente puede hacer que el problema se repita.

Se debe tener en cuenta que los fabricantes de productos antimalware y equipos de respuesta ofrecen soluciones para eliminar amenazas de equipos comprometidos, siendo necesario que éstas hayan sido previamente identificadas por el fabricante para que puedan ser detectadas y eliminadas automáticamente.

Tanto si se realiza una instalación nueva, como si se restaura una copia de seguridad previa al ciberincidente, es necesario aplicar las medidas de seguridad necesarias; esto incluye actualizaciones tanto del sistema operativo como del resto de aplicaciones. También es necesario realizar un análisis sobre la causa que originó el incidente, para aplicar las medidas que impidan su repetición.

Cuando no existan copias de seguridad disponibles y se haya realizado una reinstalación completa del sistema, la información necesaria deberá ser extraída manualmente del equipo/dispositivo previamente comprometido y transferida al nuevo sistema, con la correspondiente cautela de no transmitir junto con ella la infección.

Si se trata de un incidente asociado a cuentas online, tal y como se ha indicado, es fundamental cambiar la clave de acceso a ellas (y a todos los servicios que compartan credenciales) y si es posible, activar la autenticación de doble factor.

Recuperación

La finalidad de la fase de recuperación consiste en recobrar la funcionalidad disponible de en los sistemas o dispositivos antes de que se materializara el incidente.

Dependiendo del incidente, esto supondrá diferentes acciones, desde la compra de nuevos dispositivos, formateo y reinstalación de sistemas y aplicaciones, recuperación de copias de seguridad de datos, o incluso asumir la perdida de información y las consecuencias que esta pérdida pueda tener.

Conviene prestar especial atención y monitorizar los dispositivos y sistemas en busca de cualquier signo de actividad sospechosa que pueda indicar que el problema está volviendo a ocurrir.

En caso de que en el incidente esté relacionado con la publicación de datos o imágenes en redes sociales o webs, es importante vigilar periódicamente su posible re-publicación llevando a cabo búsquedas periódicas en internet de las mismas.

Actuaciones post-incidente

Una vez que el incidente está controlado y la actividad ha vuelto a la normalidad, es momento de llevar a cabo un proceso al que no se le suele dar toda la importancia que merece: las lecciones aprendidas.

Es necesario analizar y reflexionar sobre lo sucedido, identificando las causas del problema y cómo se ha desarrollado la actividad durante la gestión del mismo.

La finalidad de este proceso es aprender de lo sucedido y que se puedan tomar las medidas adecuadas para evitar que una situación similar se pueda volver a repetir. En este proceso es importante contar con la participación de todo el personal y/o miembros de la familia que hayan podido estar involucrados de manera que el aprendizaje llegue a todos y suponga una mejora general.

Comunicación

Tal y como se ha expresado con anterioridad, la comunicación tanto como preparación, generando un clima de confianza y concienciando sobre los riesgos, como a lo largo de la gestión de un incidente es un aspecto clave.

Además de lo expresado en la fase de preparación, ante una situación que no podamos controlar de manera directa, una buena idea es ponernos en contacto con el INCIBE, empleando el servicio “Tu Ayuda en Ciberseguridad” a través del teléfono 017, el WhatsApp 900116177 o el formulario https://www.incibe.es/linea-de-ayuda-en-ciberseguridad/formulario017.

En ese servicio nos ofrecerán orientación sobre los posibles pasos a seguir y los contactos que podremos emplear.

La Agencia Española de Protección de Datos, también ofrece un canal prioritario en la siguiente web https://www.aepd.es/es/canalprioritario donde se puede comunicar cualquier infracción relacionada con datos personales.

Se debe analizar la necesidad de, ante un posible delito, denunciar los hechos ante las fuerzas y cuerpos de seguridad.

Para ello, la policía nacional ofrece la siguiente web, donde detalla el proceso de denuncia.

Así mismo, si hay menores implicados y el incidente puede estar relacionado con un centro educativo, club deportivo, etc. Se debe poner en conocimiento de sus responsables.

Conclusión

La comodidad que ha traído el mundo digital en el que vivimos viene entrelazada con la complejidad de la ciberseguridad, presentándose la gestión de ciberincidentes como una necesidad.

Si tradicionalmente los procesos de gestión de ciberincidentes se han desarrollado para grandes empresas empleando equipos específicos para ellos, es posible ejecutar las mismas fases de gestión en entornos domésticos o de pequeñas empresas.

La protección de nuestros hogares y negocios va más allá de la protección física; ahora implica salvaguardar nuestra presencia en línea. Al promover una conciencia digital activa, incluyendo la implantación de medidas básicas de protección tanto en el hogar como en las pequeñas empresas, se puede reducir significativamente la probabilidad de sufrir ciberincidentes.

Finalmente, la comunicación es un componente esencial en la gestión de los ciberincidentes, siendo necesario identificar los posibles interlocutores que podrán participar en la gestión de ciberincidentes.